“50万的安全建设投入,和1000万的产品研发投入相比,谁更值得?”有人觉得当然是产品研发更值得,企业的核心资产就在产品研发上。那么,谁来保证这个核心资产的价值呢?先来看一则实际案例,A公司投资近千万,耗时两年打造了某产品。在该产品上市前1个月,B公司也在市场上推出[……]

分类目录归档:数据安全前沿

内网安全十年之辩(二):管理为先or技术为王?

实现内网安全需要技术与管理相辅相成,但究竟是“管理为先”还是“技术为先”?对此,e-works近期采访了知名业界专家、企业代表、厂商专家,集结三方专家与您一起探讨“内网安全,何马当先”?

常言道“三分技术、七分管理”,但是有人说“四分技术、六分管理”,更有人说“二[……]

内网安全十年之辩(一):内网安全是伪命题么?

内网安全是信息安全的重要组成部分,历年频发的内网安全事件使得企业对其备受重视。然而,“内网安全”一词出现了近十年,却一直没有明确的定义。在防护内网安全过程中,往往对网络、终端、外设等各个方面设防,那么其核心到底在何处?e-works近期采访了知名业界专家、企业代表、厂商[……]

内网安全:站在十年的路口

什么是内网安全?这个名词我们经常听说,却没有人能说出它的准确定义,即使是在维基百科和百度百科中也查找不到准确的结果。可是,这个概念从诞生至今已有十年的历史,它就像一个神秘的影子伴随着企业不断成长,我们都知道它在,却不知它究竟是谁。

一般而言,人们通常以企业网络边界为限将网络划分为内、外网,内网安全指的就是在内网中与安全相关的内容。由于IT技术变化很快,每隔一段时间就会出现新的技术和新的安全威胁,因此内网安全这个概念的内涵自诞生以来就不断的在发生改变。从网络访问控制到各种漏洞的封堵、从员工行为管理到桌面管理、从加密到融审计、监控、加密于一体的整体信息防泄漏,十年之间,内网安全走过了由技术到产品、由产品到方案、由方案到体系的发展之路。

内网安全的发展并非一帆风顺,经历过波折和争论,辉煌和失落,直到今天,仍存在诸多争议。站在内网安全发展十年的路口,我们不禁再次追问:内网安全究竟是人的问题还是技术的问题?实现信息防泄露管理,是利用单个功能的产品来搭建体系好,还是采用全套解决方案更佳?加密是不是解决信息泄漏问题的终极武器?行为审计究竟有没有侵犯隐私?层出不穷的泄密事件反映出内网安全的哪些风险,我们能从中学到什么?如何评估一个信息防泄露方案的好坏?太多的问题值得我们思考。正所谓“以史为鉴,可以知兴替”,回顾内网安全的发展史,或许能找到属于您的答案。

[……]

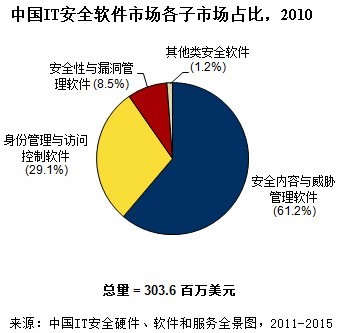

IDC:移动与企业市场将成安全厂商竞争主战场

IDC最新数据显示,2010年中国IT安全软件市场的规模为3亿美元,同比下滑20%,主要原因是安全内容与威胁管理软件市场受到消费类免费安全软件的严重冲击。IDC预计2011年其影响应将继续,但幅度将稍微放缓, 而企业级市场还将保持稳定增长,中国IT安全软件市场的规模将达到3.4亿美元,同比增长11.9%;到2015年,其市场规模将达到5.7亿美元。2010到2015年,中国整体IT安全软件市场的复合增长率为 13.3%。

|

[……]

检察机关涉密管理应建立健全五项机制

编者按:以下是一篇检察机关工作人员所撰写的关于保密的信息,主要从制度和政策方面,对检察机关保密流程和方法做了一些阐述。作为国内领先的信息安全厂商,溢信科技认为,除了制度和政策约束,保密还应该注重选择合适的技术来实现管理策略,比如IP-guard就是基于内网安全的整体考量,综合利用了“审计-控制-加密”这样的保密理念,从技术上实现了对机密信息的保密要求。

来源:凤凰网

检察机关保管的文件、资料、档案,办理的案件很多属涉密性质,甚至是机密级,绝不允许出现失密和泄密现象。但是,检察机关的保密工作人员流动性大,审查、培训、管理机制还不是十分健全,导致保密工作存在隐患,容易发生失泄密事件。就当前检察机关保密工作中涉密人员管理制度方面的问题,笔者认为,应该建立健全五项机制,进一步加强保密工作。[……]

溢信网谈:漫谈内网安全新趋势之沙盒魔方

注:本文发布在2011年6月A《网管员世界》,是溢信科技的原创文章,转载请注明出处。

引言:内网安全,与其说是一种产品,毋宁说是一种安全理念。在这种理念的指导下,从防水墙到DLP,从单纯的加密到整体的安全体系,不断涌现的新技术和思想推动着内网安全走向新的高度。本期,来自溢信科技的安全专家将和大家一起探讨近期火热的沙盒技术在内网安全领域的应用。

沙盒(Sandbox),也有人称之为沙箱,是近年来在信息安全领域应用较为广泛的技术之一。Google Chrome浏览器、MS Office2010中都应用了一些沙盒技术来提升其安全性。目前的IT领域中,应用沙盒技术比较广泛的是杀毒软件行业,比如用于病毒实验甚至是用户应用中的各种“沙盒”安全模式。

那么,究竟什么是沙盒技术呢?简单来说,沙盒是一种“环境”,就是为一些来源不可信、具备破坏力或无法判定程序意图的程序,提供试验环境。然而,沙盒中的所有改动对操作系统不会造成任何损失。

沙盒最基本的出发点,也是最终的目的,就是为运行在其中的程序提供单独的环境,无论运行结果如何,都不对沙盒以外的系统环境产生任何影响。将这一原理往上层应用中扩展一下,就在理论上为内网安全领域提供了一个新的方向,即应用沙盒技术,隔离那些会对整体内网安全造成危害的行为,从而让安全风险降到较低水平。

国内知名内网安全产品IP-guard的厂商,溢信科技的研发总监黄凯表示,考虑到沙盒技术本身所带来的安全特征与内网安全的行业特征,未来几年,内网安全领域可能在多个方面会应用到沙盒技术。

[……]

不可不知 企业内网安全五大禁忌

来源:中关村在线

对于中小企业用户来说,病毒、黑客、恶意攻击已经不再是个“传说”了,在现阶段网络安全形势复杂多变的情况下,网络系统承载了企业运转的基石。 FBI和CSI曾对484家公司进行了网络安全专项调查,调查结果显示:超过85%的安全威胁来自公司内部。在损失金额上,由于内部人员泄密导致的损失是 黑客造成损失的16倍。企业所遭受的损失方面,14%来自专利信息被窃取,12%来自内部人员的财务欺骗,5%是来自黑客的攻击。

既然超过八成的网络安全威胁来自企业内部,且能造成多方面的损失,那么部署真正适合、高效的企业内网安全系统,已经迫在眉睫。

由于近年来网络安全形式日益复杂,网络攻击类型多种多样,攻击工具千变万化,攻击位置也不尽相同,部署企业内网安全系统也应谨慎实施。

[……]

五种方法让员工成为数据安全的保护神

企业数据资产面临的威胁从来没有这么大过——代价也没有这么高过。由于员工在家办公,或者在外出差时在咖啡馆及其他异地场所办公,无边界企业面临这样的挑战:需要在开放性和灵活性与安全和风险之间寻求平衡。

然而,敏感数据的泄漏及丢失事件大多是由于员工没有接受安全教育,结果一时疏忽把公司置于险境。因为大多[……]

谁能确保存储在云中敏感数据的真正安全?

编者按:

所谓“人云亦云”,可能是用来形容目前的云计算领域最为贴切的词语。厂商在谈论云,用户在谈论云,调研机构也在谈论云,究竟什么是云?没人能说清楚。我们需要的不是牵强附会的概念的狂欢,而是根植于用户需求的实际应用。从这一点上,某些厂商言必称云的做法降低了自身的身段,一定程度上也损害了整个云产[……]